列举一些常见的DDoS高防机房ip,选购防御机器或攻击他人网站时可做参考。

203.107开头是阿里Anycast高防,俗称阿里云吞金,大概率打不死

170.33开头是阿里云海外Anycast高防,大概率打不死

104开头的Cloudflare节点,100%打不死

107.154开头的Incapsula节点,可以打的半死不活

23.225开头的Ceranetworks节点,大概率打不死

列举一些常见的DDoS高防机房ip,选购防御机器或攻击他人网站时可做参考。

203.107开头是阿里Anycast高防,俗称阿里云吞金,大概率打不死

170.33开头是阿里云海外Anycast高防,大概率打不死

104开头的Cloudflare节点,100%打不死

107.154开头的Incapsula节点,可以打的半死不活

23.225开头的Ceranetworks节点,大概率打不死

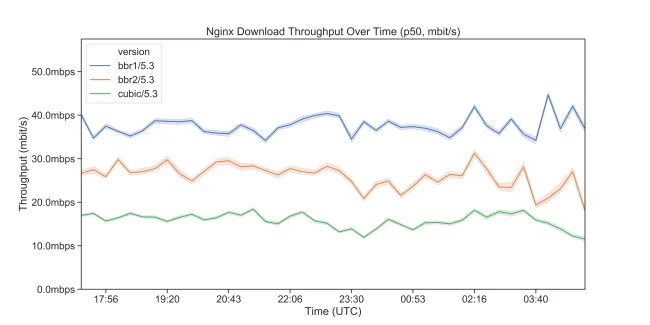

转一篇 Dropbox 关于 BBRv2 在边缘网络的评估报告,先剧透评估结果:BBRv2 比 BBRv1 慢。

作者: Anonymous, Anonymous, Anonymous, David Fifield, Amir Houmansadr

日期: 2019年12月29日,星期日

English Version: How China Detects and Blocks Shadowsocks

在中国,Shadowsocks 是最流行的翻墙软件之一。从2019年5月起,大量的中国网民反馈他们的Shadowsocks服务器被封锁了。这篇报告是我们对中国的防火长城(GFW)是如何检测和封锁Shadowsocks及其衍生翻墙软件的初步调查结果。通过网络测量实验,我们发现GFW会被动的监视网络流量从而识别出疑似Shadowsocks的网络流量;然后对对应的Shadowsocks服务器进行主动探测已验证其怀疑的正确与否。Shadowsocks的封锁程度可能受人为因素在政治敏感时期的控制。我们提出一种规避方法,即改变网络数据包在Shadowsocks握手阶段的大小。这种方法被证明可以在现阶段有效减少主动探测。我们会继续与开发者合作让Shadowsocks及其衍生工具变得更加难以封锁。

在某个 Telegram 群讨论到了现在很多 10 多岁的年轻人都学会翻墙了,想起我小的时候,大概也是在 10 岁左右第一次翻墙。作为经历过多次墙与梯的升级的网虫,把这个写下来也算是一个对童年的回忆了……

谈下自己根据实际经历写的一些关于被墙原因及深度解析↑(几年日常使用30+主机商200余台虚机/杜甫分布世界各地的经历。)以下全是大白话

这里可以首先基本肯定的是,高墙墙你不是根据你机子的历史行为,而是根据高墙在发作那一刻扫描出的结果来决定墙不墙你。后面写不下了,看图片吧

最近一段时间,针对网络连接的战争愈演愈烈,双方都在尝试不同的策略。以至于对于新人来说,很难理解哪些已经发生过,哪些还在尝试中。于是我打算写篇文章来简单介绍一下整个故事的来龙去脉。